Global Cybersecurity Camp - GCC 2024 Thailand を開催しました

#gcc #gcc-2024-thailandはじめに

2024年2月18日〜2月24日の7日間で、「GCC 2024 Thailand - Global Cybersecurity Camp」を開催しました。

- はじめ

- 開催概要

- アイスブレイキングディナー

- オープニング

- 倫理講義

- 講義一覧

- Deep Dive into Active Directory(AD) Attack Techniques

- Handling Threat Intelligence: Techniques of consuming and creating threat intelligence

- Fuzzing in the kernel world

- How (not) to build a vulnerable LLM web app

- Hunting with a dinosaur

- Hands-on Car Hacking

- Practical Malware Analysis and .NET Reversing Based on Real-World Cases

- グループワーク

- 企業セッション

- クロージング

- おわりに

開催概要

Global Cybersecurity Camp (GCC)は、2019年に韓国、日本、台湾、シンガポールの4つの国と地域の合同で始まりました。 今年2024年のGCC 2024 Thailandでは、昨年度から新たにインドとインドネシアを加え、9つの国と地域の合同で開催する運びとなりました。

9ヶ国:日本、韓国、インド、台湾、ベトナム、タイ、マレーシア、シンガポール、インドネシア

GCCの目的は、これからの社会経済において、自国のみならずグローバルな視点で活動することのできる情報セキュリティの専門家を育成することです。 そして、参加者に国際的な交流による相互理解の発見や若い世代の横のつながりによる親睦の機会を提供することが、技術を共通言語としてGCCを開催する意義です。 また、できるだけ文化の違いを知ってもらうために2019年には韓国のソウルで、2020年には日本の東京で現地開催をしていました。 2021年および2022年は新型コロナウィルス感染症の影響を鑑みてオンライン開催となりましたが、2023年よりオフライン開催に切り替え、シンガポールにて開催されました。

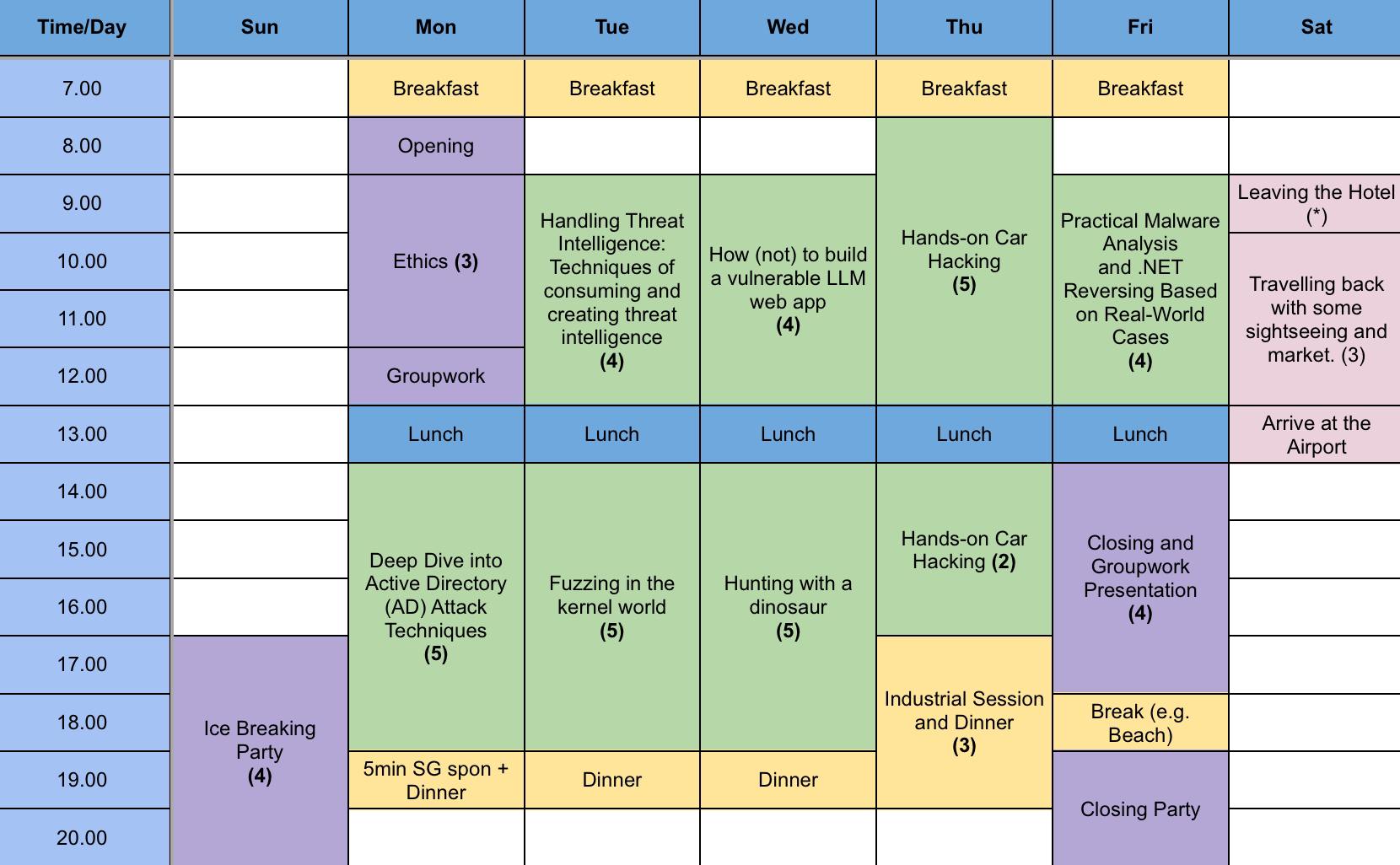

GCC 2024 Thailandのプログラムは次の画像の通りです。

日本からは下記の募集から選抜された、6名の学生が参加しました。各国の参加者と楽しく交流しながら、世界最先端の情報セキュリティの技術や知識を学びました。

2024年2月19日~24日にタイで開催するGCC(グローバル・サイバーセキュリティ・キャンプ)の 参加者募集を開始いたしました!

— セキュリティ・キャンプ (@security_camp) October 23, 2023

📢応募締切は2023年11月27日16:00です!!

✨応募情報はこちら👉https://t.co/s3SU4KgSxP

学生のみなさんのご応募お待ちしてます!#seccamp #GCC pic.twitter.com/dXkMYOePgL

アイスブレイキングディナー

タイには開催日前日の2/18(日)に到着しました。GCCでは毎年開催日前日からDay0としてアイスブレイキングディナーが開催されています。

現地の空港に到着後、日本からの参加者たちはアイスブレイキングディナーの会場に移動し、そこで他の国の参加者たちと初めて対面しました。 会場にはピザや串焼きなどの食事が用意されており、参加者たちは自己紹介をしながら、各自で交流していました。 自身の専門ではない分野に精通した技術者がいた為、たくさん興味深い話を聞くことができたと仰っていた参加者の方もいました。

オープニング

オープニングでは各国の代表者から、それぞれの国の組織や参加者の紹介が行われ、その後VIPによる挨拶が行われました。 日本からは一般社団法人セキュリティ・キャンプ協議会 代表理事である長谷川 陽介 氏がVIPとして全参加者にメッセージを贈られていました。

倫理講義

許可を得ていないシステムに対してペネトレーションテストを実施することの是非など、複数の情報セキュリティに関するテーマに関してグループ単位でディスカッションを行いました。異なる国の学生が自身の体験をもとに意見を出し合い、それをもとにテーマを細分化しながら分析することで、それぞれのグループがユニークかつ興味深い結論を導き出していました。

講義一覧

ここからは、GCC 2024 Thailandで開講されていた講義についてご紹介いたします。

Deep Dive into Active Directory(AD) Attack Techniques

本講義ではWindowsのActive Directory環境に対する様々な攻撃手法について、仮想マシン上に構築した検証用の環境に対して実際に攻撃を実施しながら学習しました。 偵察活動からPost-Exploitation(権限昇格など)まで、Active Directory環境への攻撃に関する基礎がすべて詰まった講義で、参加者たちはグループ内で助け合いながら演習に取り組んでいました。

Handling Threat Intelligence: Techniques of consuming and creating threat intelligence

本講義の前半では、サイバー脅威インテリジェンスを用いて日々のセキュリティ業務の効率化を図る戦術的脅威インテリジェンスについて理解を深めました。 また、IoCを検出するためのツールであるYARAを使用し、ブルーチームの一員としてマルウェアを検出するファイルを作成する実践的な体験をしました。

講義後半では、短期的なセキュリティ体制改善のため、攻撃者の意図や手法を理解するオペレーショナルインテリジェンスについての座学がありました。その後、講義の締めくくりとして、アクセスログを解析することでネットワークに対する攻撃を検出する脅威ハンティング実習を行いました。

Fuzzing in the kernel world

本講義ではfuzzingについて学びました。 初めにfuzzingについてAFL++を用いて学び、次にシステムレベルのfuzzingを達成することを目標に仮想化について学び、最後に自分で書いたカーネルドライバをfuzzingする方法について学びました。

How (not) to build a vulnerable LLM web app

本講義では、脆弱なLLMアプリを用いた演習を通じてLLMに対する攻撃の防御策について学習しました。演習では「為替計算を行うチャットボットがバックエンドでPythonスクリプトを実行していることを利用して任意コード実行を行う」など、実践的なテーマで様々な攻撃手法を体験しました。

LLMという攻撃手法が確立していない新しい分野において、参加者らは各々で攻撃を考案・体験し、楽しみながら学習を進められたようです。講義の終わりには、グループごとに自分たちで考えたLLMアプリを実装した上で、実際に自分たちのアプリを攻撃するとともに、学習したことを踏まえ防御策を実装する演習が行われました。

Hunting with a dinosaur

本講義では、エンドポイント監視ツールであるVelociraptorを使いながら、デジタルフォレンジックとインシデント対応について学びました。ハンズオンでは、「共有PCにいつの間にか不審なユーザーアカウントが作成されていた」という状況を想定し、ツールから得られる情報をもとに攻撃のあらましや攻撃者の意図を明らかにするという演習を行いました。

Velociraptor上には実際の脅威に関係ないものも含め大量のデータを収集する機能があるため、参加者は様々なデータを収集する中で有益な情報に辿りつき、最終的にはセキュリティ侵害の全貌を明らかにできたようです。

Hands-on Car Hacking

本講義では、車に対する攻撃をテーマに学びました。講義では、BluetoothやCANについて実機やエミュレーターを用いて、実際の挙動について学びました。

午後は、与えられた実機に対しどのようなことが出来るのか生徒が自由に攻撃しました。

Practical Malware Analysis and .NET Reversing Based on Real-World Cases

本講義では実際のマルウェアをもとに.NETで開発されたソフトウェアをリバースエンジニアリングする手法について学習しました。.NETのinternalを理解した後に、実際のマルウェアを用いて難読化ツールやdeobfuscatorがどのように機能するのか、システムを保護する上でどのようにマルウェアを変えるのかなどについて学びました。

グループワーク

グループワークでは参加者は複数のグループに分かれ、以下のテーマの中から1つ選び、全日程を通して課題に取り組みました。

| カテゴリー | テーマ名 |

|---|---|

| Maltego | 最近登場したOSSの情報セキュリティに関連したツールの紹介 |

| 開発 | 作ってみたい情報セキュリティに関連したツール |

| LLM | ChatGPTは情報セキュリティにどのような変化を及ぼすか |

| OSINT | 2023年のアジアにおける情報セキュリティ上の課題 |

| 侵害 | 過去のデータ侵害の事例を取り上げて解説 |

2月17日には各グループがプレゼンテーションを行い、それぞれの成果を発表していました。

参加国の講師・スタッフで構成されている審査委員会による審査のもと、優秀なグループには賞が与えられていました。

閉会式

全てのプログラムが終わり、最後に閉会式が執り行われました。 各国の講師・チューター・参加者・スタッフに参加証(修了証)の授与が行われました。

おわりに

GCCは今回で6回目の開催となりました。

海外の学生や講師とコミュニケーションをとることを目的の1つとして参加した参加者・チューターの方が多く、技術だけでなく、交流・コミュニティ形成の場としてもGCCを活用いただけていると感じています。参加者を選出する方法は参加国それぞれに委ねられていますが、中にはCTF大会で上位に入賞した学生を送り出している国もあり、参加者の中には講師と遜色がないレベルで高いスキルを有した方もいらっしゃいました。同年代かつ世界的に見ても優秀な学生と繋がれることも、GCCに参加する1つのメリットになってきているのではないでしょうか。

また、今回日本からは2社のスポンサーにご参加いただきましたが、両社ともにインターンシップに参加する(あるいは応募する)学生を獲得されていました。日本人はもちろん、海外にも情報セキュリティに関心を持つ学生は多数いらっしゃいます。セキュリティ・キャンプ協議会 協賛企業の皆様におかれましたは、講義の見学はもちろん、採用活動の一環としてもGCCへの参加をご検討ください。

GCCは今後も毎年いずれかの参加国で開催していく予定です。 来年度以降のGCCに関する最新の情報はセキュリティ・キャンプ協議会のイベントページやGCC公式Webサイトをご覧ください。 皆さまの応募をお待ちしております。

セキュリティ・キャンプ協議会ではGCCの他にもACSCなどの国際連携活動に積極的に取り組んでいます。 また、国内でもセキュリティ・キャンプ全国大会やセキュリティ・ミニキャンプといった学習イベントを実施しています。 これらの活動に興味を持たれた方は、是非セキュリティ・キャンプ協議会の公式Webサイトや公式SNSアカウント(Twitter , Facebook)をチェックしてみてください。