セキュリティ・キャンプ アワード 2024 レポート #2: 「One Million ASUS Routers Under Control: ASUSルータに搭載されているDDNS機能の脆弱性と認証情報の取得」

セキュリティ・キャンプ修了生たちの日常的な研究や活動に注目し、修了生の活躍の場、発表の場としてセキュリティ・キャンプ アワードを開催しました。

一次審査を通過した方にインタビューを行い、修了後に取り組んだプロジェクトや活動についてお伺いしました。

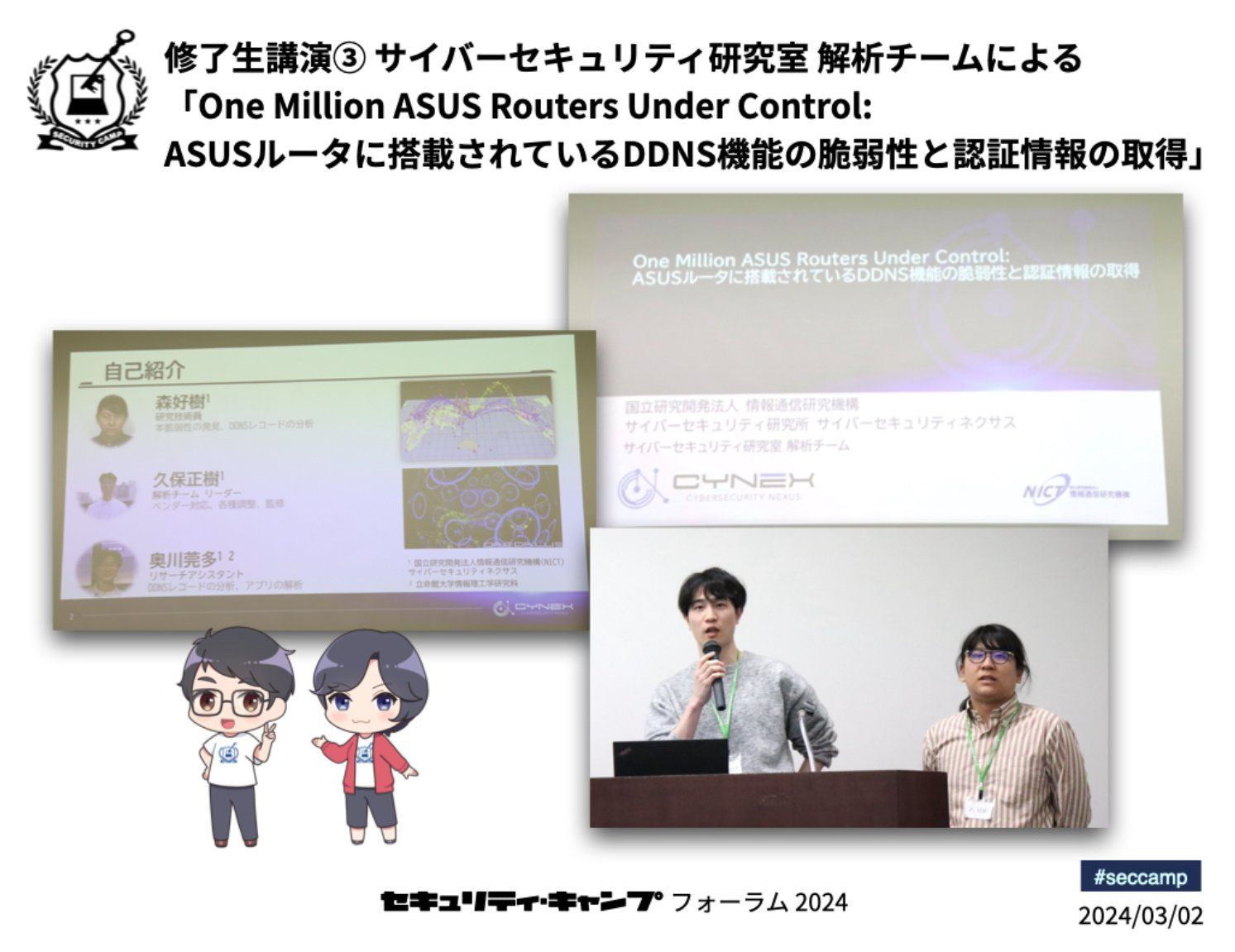

第2弾は、『One Million ASUS Routers Under Control: ASUSルータに搭載されているDDNS機能の脆弱性と認証情報の取得』を発表された NICT サイバーセキュリティ研究室 解析チームの森さん、奥川さん、久保さんにインタビューしました。

- アワードレポート #1: 「チャレンジ講師への挑戦と講義における工夫」

- アワードレポート #3: 「セキュリティLTのすゝめ」

- アワードレポート #4: 「CPUからWebサーバまで全部作る!森羅万象プロジェクト ~コンピュータ学習の入口になることを目指して~」

チームの紹介と森さんのセキュリティ・キャンプ参加経験

ーー よろしくお願いします。まずは簡単に自己紹介をお願いします。

森)

我々は全員 NICT (情報通信研究機構) のサイバーセキュリティ研究所サイバーセキュリティ研究室の解析チームです。今回の取り組みは主に私と久保さん、奥川さんの3人で実施したものになります。

ーー 3人とも同じチームなんですね。森さんはセキュリティ・キャンプ卒業生ですよね? 参加してみて、どうでしたか?

森)

2008年に専門学校のときに参加しました。学校にポスターが貼ってあり、興味を持ったのが参加したきっかけです。

セキュリティ・キャンプには全国の「できる人」が集まってくるので非常に刺激を受けました。

ーー よく分かります。「俺より強い奴に会いに行ける」場所ですよね。

アワードで発表したASUSルータのDDNS機能の脆弱性と認証情報の取得について

ーー 今回のアワードで発表された内容は Black Hat Europe 2023 で発表された内容とお伺いしています。取り組んだ内容について簡単に教えていただけますか?

森)

NICTER宛ての8443/TCPへのパケットが届いており、8443/TCPが公開されているサービスをShodanで調べたところ、多くのASUSルータを発見したのがきっかけです。実際にルーターを購入して、セットアップをしていくと確かにインターネットに公開されることが確認できました。セットアップの通信を解析してみたところ、「うまくやれば認証情報を取得できるのではないか?」と思いつき、試してみたところ、できてしまいました。

久保)

そもそも機器の管理画面がこれだけたくさんインターネットに公開されているのは普通ではないので、純粋にその理由を知りたかったというのもありますね。

著者注釈: 本脆弱性の日本語での技術的な詳細な情報は NICTER Blog にて発信されている。

ーー 確かに気になりますね。NICT ではルーターの解析なども業務で行っているのですか?

森)

(脆弱性などを悪用されて) マルウェアに感染する可能性のあるルーターなどを購入して、攻撃可能性の検証を行ったりしています。

ーー Offensive Security が好きなひとには天職ですね

久保)

でも、森さんが NICT に入るまで、そういったことはしていなかったんですよ。NICTER で有象無象の変な通信を調査しているのですが、これまでは感染した機器の特定などで終わっていました。森さんが来てからは「どういう脆弱性を悪用してマルウェアに感染するのか」という NICTER の観測データだけでは見えない感染のメカニズムを深堀りするようになりました。

やり始めたら思っていた以上に機器のゼロデイが悪用されていたり、表面的じゃない攻撃の実態が見えてきました。こういったことは分析しているところも少ないので、「じゃあうちらが追っかけてみるしかないよね」といったマインドでやっています。

ーー 素晴らしいですね。この活動の成果の一つが今回の脆弱性の発見ですよね。

脆弱性分析の進め方とチームでの役割分担

ーー 脆弱性の分析はチームでどういう風に進めたのですか?

森)

仕様自体は私が調べていました。奥川さんに ASUS の DDNS サーバーに登録されているレコードの分析を奥川さんにお願いしていました。

久保)

あと、DDNS で使用されるドメイン名の生成アルゴリズムも奥川さんが分析していましたね。

ーー ドメイン名の生成アルゴリズムもそうですが、PIN コードの検証不備など、色々な実装不備が組み合わさった結果の脆弱性ですよね。脆弱性を調べていて面白かったことなどはありますか?

久保)

DDNS のドメインに登録されている IP アドレスが頻繁に切り替わっていたのは面白かったですね。奥川さん、よく見つけましたよね。

奥川)

これ自体は森さんが見つけたんですが、割り当てられた IP アドレスが VPS のものになっていたりなど、「誰がこんなことをやっているんだろう」と。

ーー IP アドレスが頻繁に切り替わっていたというのは、どういうことですか?

森)

DDNS サーバーに登録されているレコードを12時間置きに取得していました。その分析をする中で特定のドメインに設定された IP アドレスが中国と韓国で頻繁に切り替わっていました。

久保)

家庭用機器なので IP アドレス自体が変わるのは普通ですが、国が変わるのはおかしいだろうと。

森)

つまり、中国のユーザーのルーターが韓国から悪用されたのではないかと。中国のユーザーがリセットで元に戻して… という繰り返しがあったのではと推測しています。

森)

奥川さんは他に面白かったことありますか?

奥川)

登録された IP アドレスに Google Public DNS の 8.8.8.8 やアメリカ国防総省(DoD)の IP アドレスが登録されていたりしました。特に DoD の IP アドレスは百数カ国ぐらいの機器で登録されていて、もしかしたら DoD が調査していたのかも…? と予想したりしていました。

久保)

あとは 100 IPアドレスの件とか

奥川)

そうですね。複数のドメイン(機器)に同一の IP アドレスが割り当てられているものがありました。その IP アドレスは実際にダークネットにスキャンしていることが報告されていたりして、攻撃者が所有している IP アドレスだと思われます。

取り組みを振り返って

ーー 今回の取り組みを振り返ってみてどうでした?

森)

あまり技術的に難しいことでなくても、ちゃんとまとめれば BlackHat で登壇できるというのを若い人に示せたんじゃないかなと (笑)

ーー 今後どういったことに取り組んでいきたいですか?

森)

表に出ていないが狙われている IoT 機器はたくさんあるので、できる限り表に出していきたいと個人的に思っています。

また、「速さ」が勝負なところもあります。レポートを出すのが、他のセキュリティベンダーにタッチの差で負けてしまうこともあるので、日本でもこういった活動をしているということをアピールしていきたいです。

久保)

そうですね。IoT 機器を狙った攻撃の中には、SOC などでも観測できる「ばらまき型」的な攻撃もあれば、実機でないと観測することが難しい局所的な攻撃もあって、分野的にはニッチなんですよね。一方で、実際に日本の有象無象の機器が海外に DoS をしていて ISP さんが困っているという実情もあります。

セキュリティの問題として決して小さい問題ではないですし、機器を所有しているユーザーや機器ベンダーにセキュリティ業界からまだまだリーチできていないように思っています。攻撃対象の機器や脆弱性について把握している我々が情報を発信していくというのは一つのミッションかなと思っています。